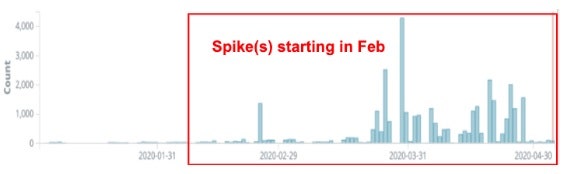

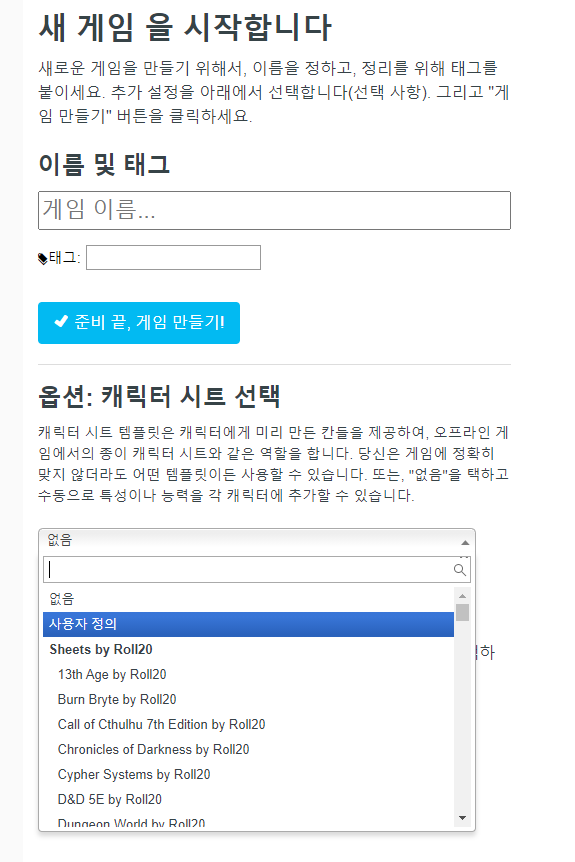

최근 국내에서 매크로 시트(Excel 4.0 매크로)를 이용한 악성 엑셀 문서가 피싱메일을 통해 유포되고 있는 것으로 확인되었으니 주의하시기 바랍니다. 안철수연구소 ASEC 분석팀에 따르면 엑셀 매크로 시트를 활용한 방식은 악성코드 유포자들이 자주 사용하는 방식으로 ‘SquirrelWaffle/Qakbot’ 등 다양한 악성코드 유포에 사용된 이력이 있다.

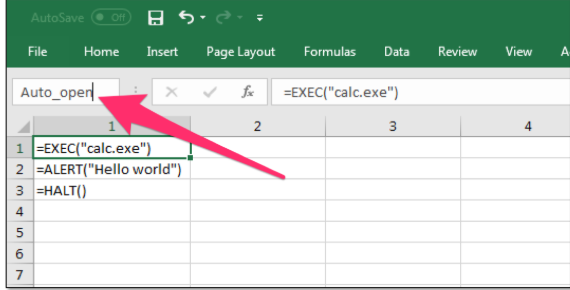

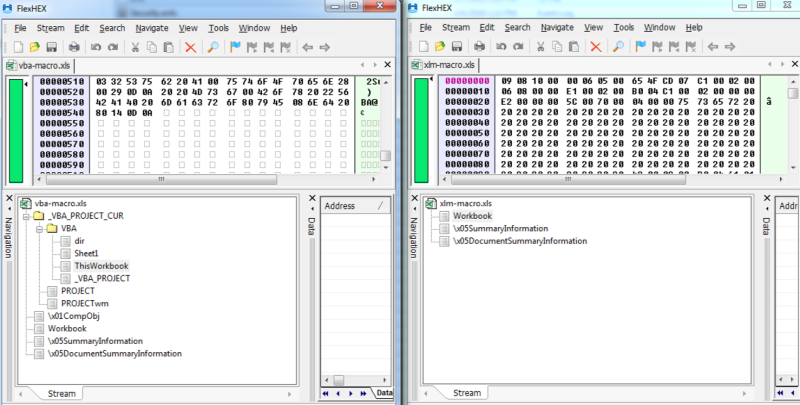

악성 엑셀 매크로 파일(데이터=ASEC)

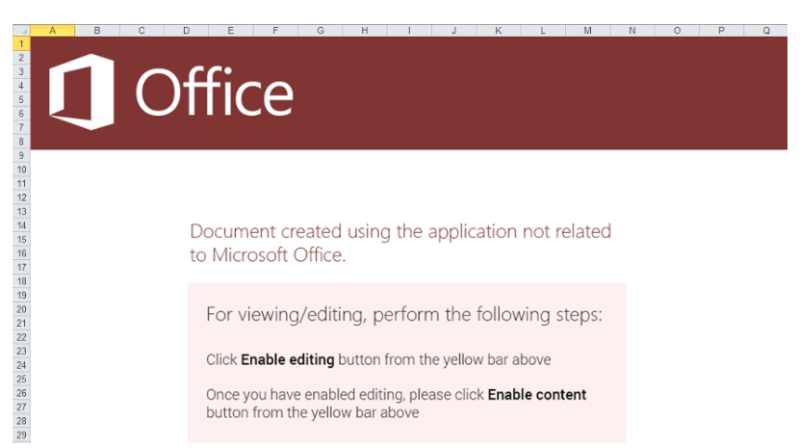

매크로 테이블을 이용한 악성 소프트웨어가 여러 차례 발견되었습니다… 이번 릴리즈의 배포 방식은 크게 다르지 않으나 유사한 형식의 파일 이름을 일괄 배포하는 정확도가 확인되었으니 대다수의 사용자분들의 주의를 부탁드립니다. +이 매크로 공격에 사용된 파일명은 △biz-106093825.xls△recital-1105217019.xls△miss-1360738092와 같이 모두 ‘짧은 영단어-(0-9)(7,10)’ 형태이다. .xls.. .. 처음 엑셀 파일을 실행하면 히든 시트에 흰색 텍스트 데이터가 흩어져 있는 히든 시트가 있습니다.

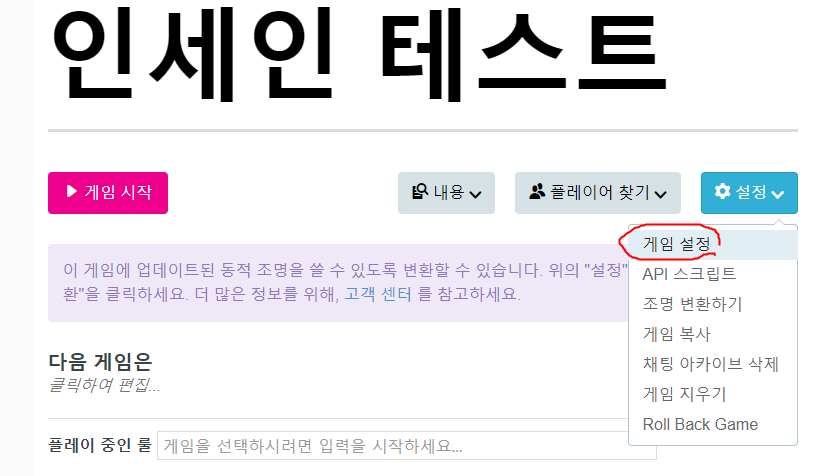

숨겨진 시트(데이터=ASEC)

이 파일이 외부 URL로 접속해 다른 악성코드를 받으면 정상적인 윈도우 프로세스인 explorer.exe를 실행해 쉘코드를 주입하는 등의 악성행위를 하는데… . Qakbot 악성코드는 기본 실행 연속성을 위해 작업 스케줄러를 수정하고 C2에 대한 POST 연결도 확인합니다.

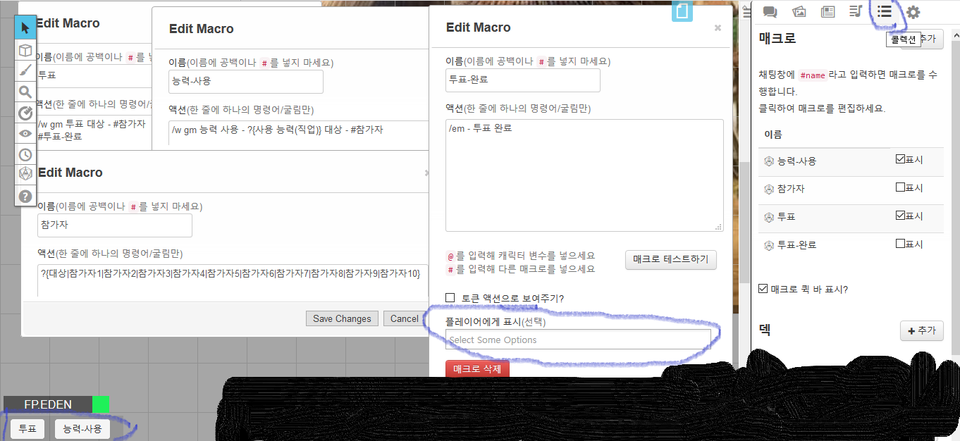

메모리에서 결정된 C2(데이터 = ASEC)

또한 감염된 시스템의 OS 버전과 비트, 사용자 이름 및 컴퓨터 이름을 수집하여 POST 연결을 통해 C2로 보냅니다. 이제… 요약하자면… 사용자는 출처를 알 수 없는 이메일을 읽지 않고 바이러스 백신 제품을 최신 상태로 유지하려고 합니다. 그러나 이제는 기관 메일 관리자가 “Spamout”과 같은 단순한 스팸 필터 솔루션을 넘어 스푸핑, 맬웨어 및 CDR을 구체적으로 해결하는 솔루션을 고려하여 진화하는 맬웨어 공격에 대한 지속적인 대비를 제공해야 할 때입니다. 오늘 설명한 것처럼 악성 매크로가 삽입된 엑셀 문서에 대해 “NESS”는 “CDR”을 적용하여 보다 높은 수준의 보안 검사를 수행합니다.

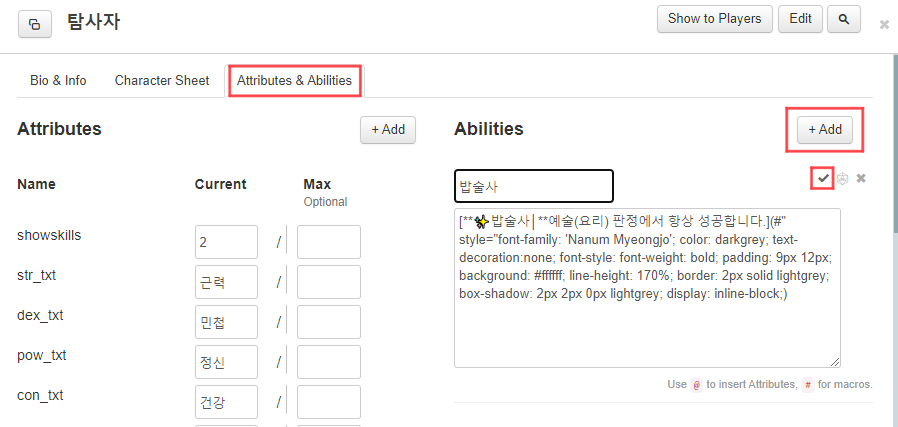

네스 CDR

NESS – 엑셀 매크로 탐지 프로세스 파일 위변조 탐지 NESS CDR 파일 위변조 탐지 파일 무결성 검증 CDR 흐름도 NESS CDR 장점 1 NESS CDR 장점 2 NESS CDR 장점 3 [email protected]